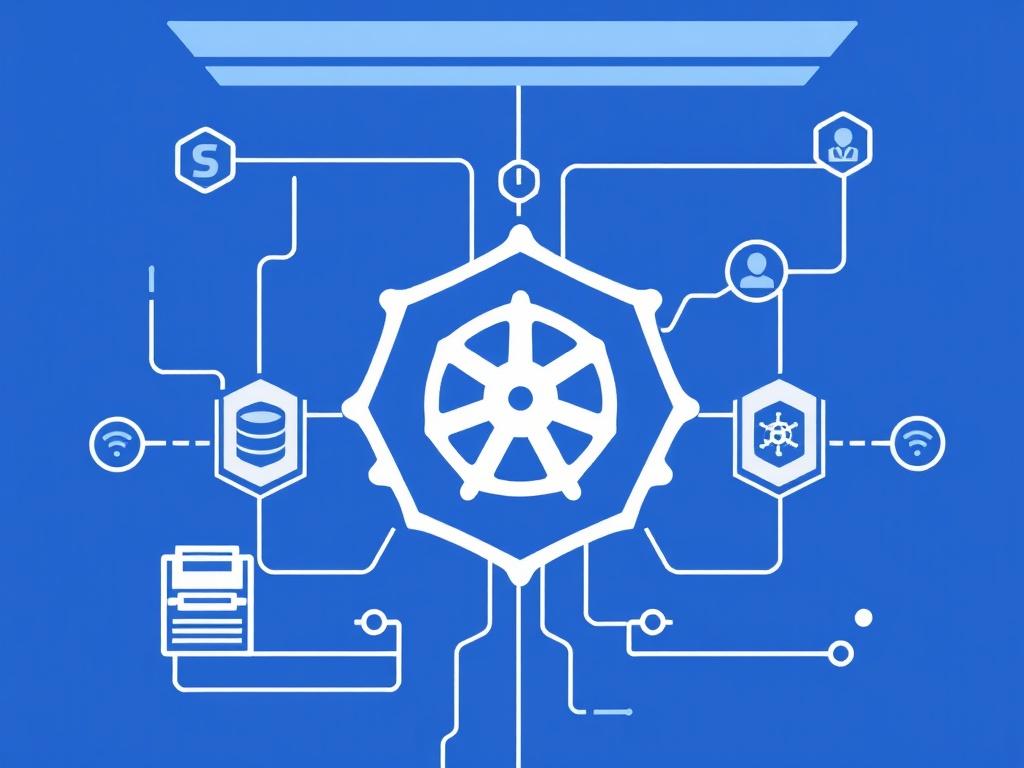

Если у вас в инфраструктуре появились кластеры Kubernetes, то рано или поздно вы столкнётесь с рутиной: создание кластеров, обновления, резервные копии, политики безопасности, масштабирование. Ручная работа быстро съедает время и приводит к ошибкам в самый неподходящий момент. Автоматизация снимает эту нагрузку и превращает хаотичную операционную работу в предсказуемый процесс.

Эта статья объясняет, какие уровни автоматизации существуют, какие инструменты подходят для каждой задачи, и как составить поэтапный план внедрения автоматизации без громоздких изменений. Всё просто, честно и без воды: вы получите практические ориентиры и список распространённых ошибок, которых стоит избегать.

Почему автоматизировать управление кластерами

Автоматизация экономит не только время, но и мозги команды. Когда повторяемые операции оформлены как код, они выполняются одинаково и проверяемо, а значит меньше сюрпризов. Это особенно важно в Kubernetes, где микросервисная архитектура может породить сотни единиц конфигурации и зависимостей.

Кроме экономии, автоматизация улучшает безопасность и соответствие требованиям. Автоматические проверки конфигурации и политики доступа не позволят случайно открыть кластер наружу или развернуть контейнер без нужных ограничений. А ещё автоматизация ускоряет восстановление после инцидентов: сценарии восстановления прописаны заранее и отработаны.

Основные уровни автоматизации

Автоматизация управления кластерами Kubernetes охватывает несколько взаимосвязанных слоёв. На каждом из них стоит выбрать свои инструменты и практики: provision-уровень, конфигурация, delivery, наблюдаемость, безопасность и аварийное восстановление. Пропускать любой из этих слоёв не стоит, иначе выигрыш в одном месте будет нивелирован проблемами в другом.

Ниже я разбираю эти уровни и даю рекомендации по инструментам и подходам, которые зарекомендовали себя в реальных проектах.

Provisioning: как создавать и поддерживать кластеры

Provisioning — это этап создания кластеров и инфраструктуры под них. Здесь можно выбрать управляемые сервисы облачных провайдеров, готовые инструменты для создания кластера или инфраструктурный код. Управляемые решения убирают большую часть рутинных задач, но иногда требуется гибкость, которую дают самостоятельные инструменты.

Популярные подходы: использование EKS/GKE/AKS у облачных провайдеров, Cluster API для декларативного управления кластерами, kubeadm/kubespray или Terraform для более детального контроля. Выбор зависит от требований к поддержке, масштабируемости и соответствию политик компании.

GitOps: держать состояние кластера в репозитории

GitOps — это практика, при которой желаемое состояние кластеров хранится в Git, а инструменты автоматически синхронизируют кластер с этим состоянием. Плюсы: версионность, ревью-процессы, откат к предыдущим версиям. Argo CD и Flux — два лидера в этой области, они интегрируются с CI и облегчают управление конфигурацией.

GitOps хорошо работает в связке с Helm или Kustomize для шаблонизации манифестов. Это упрощает мульти-окружения и делает процессы развертывания прозрачнее для всей команды.

CI/CD: как доставлять приложения и конфигурации

CI/CD отвечает за сборку образов, тесты и продвижение изменений в окружения. С автоматизацией кластеров CI/CD объединяется с GitOps или служит источником артефактов. Jenkins, GitLab CI, GitHub Actions, Tekton — все они подходят, выбор зависит от экосистемы и требований к интеграции.

Важно отделять доставку приложений от управления кластером. Первый поток должен собирать и тестировать образы, второй — управлять инфраструктурой и политиками. Это снижает риск неожиданного изменения рабочей среды при деплое приложения.

Авто- и ручное масштабирование

Масштабирование бывает на уровне подов и на уровне узлов. Horizontal Pod Autoscaler (HPA) и Vertical Pod Autoscaler (VPA) решают вопросы с ресурсами приложений, а Cluster Autoscaler добавляет или удаляет узлы в кластере. Всё это можно и нужно автоматизировать, но важно задавать корректные метрики и ограничения.

Рекомендуется тестировать поведение в условиях пиковых нагрузок и учитывать задержки при поднятии новых узлов. Правильно настроенные тревоги и политики помогают избежать гонки за ресурсами и снижения качества сервиса.

Наблюдаемость: метрики, логи и трассировка

Автоматическое развертывание систем мониторинга и логирования — обязательный элемент. Prometheus для метрик, Loki/Elasticsearch для логов, Jaeger для трассировки — стандартный набор. Автоматизация их установки и обновления позволяет всегда иметь актуальные дашборды и оповещения.

Не забывайте про автоматические проверки здоровья кластеров и периодические тестовые прогонки сценариев отказа, чтобы убедиться, что мониторинг действительно ловит проблемы и оповещает команду вовремя.

Безопасность и соответствие

Политики безопасности нужно не только придумать, но и автоматически применять. OPA/Gatekeeper или Kyverno позволяют описывать и контролировать правила конфигурации и доступов. RBAC должен быть задекларирован, а секреты — храниться в безопасном виде, например в Vault или в провайдерском сервисе секретов.

Автоматические проверки на этапе CI и GitOps помогут не допустить развёртывания небезопасных конфигураций. Регулярный аудит и отчётность также лучше строить на автоматизированных инструментах.

Резервирование и восстановление

Резервные копии etcd, backup и recovery для persistent volumes — это не опция, а необходимость. Velero — популярный инструмент для бэкапов Kubernetes-ресурсов и томов, он умеет восстанавливать кластеры и переносить ресурсы между кластерами.

Автоматизация восстановления должна включать сценарии тестирования бэкапов. Регулярные репетиции восстановления показывают, что резервные копии действительно годны для восстановления, и убирают сюрпризы во время реального инцидента.

Практический план внедрения автоматизации

Внедрение автоматизации лучше делать поэтапно и с явными контрольными точками. Резкий переход с ручного управления на полностью автоматизированное часто приводит к ошибкам и сопротивлению команды. План ниже — минимальный набор шагов, который можно адаптировать под ваш контекст.

- Оценка: инвентаризация кластеров, зависимостей и текущих действий, которые выполняются вручную.

- Выбор базовой платформы: управляемый сервис или свой провайдер, определение инструмента provisioning’а.

- Внедрение GitOps для конфигураций: перевод манифестов в репозитории, установка Argo CD или Flux.

- Настройка CI/CD: автоматизация сборки контейнеров и публикации артефактов.

- Мониторинг и оповещения: развёртывание Prometheus/Alertmanager и системы логирования.

- Политики безопасности: внедрение OPA/Gatekeeper и корректировка RBAC.

- Резервное копирование и тесты восстановления: автоматизация Velero и регулярные репетиции.

- Документация и обучение команды: инструкции, runbook’и, обучение по сценарию восстановления.

Каждый этап стоит завершать проверкой результата: рабочие плейбуки, тестовые деплои, отчёты о состоянии. Так вы не потеряете контроль и быстро увидите пользу автоматизации.

Сравнение популярных инструментов

Ниже таблица, которая поможет быстро сориентироваться. В ней только ключевые различия, чтобы вы могли выбрать стартовую точку для своего проекта.

| Инструмент | Сфера применения | Уровень автоматизации | Плюсы / Минусы |

|---|---|---|---|

| Managed (EKS/GKE/AKS) | Provisioning и управление нодами | Высокий | Плюсы: простота, поддержка провайдера. Минусы: ограничения в кастомизации. |

| Cluster API | Декларативное управление кластерами | Высокий | Плюсы: расширяемость, единый подход для облаков. Минусы: кривые настройки на старте. |

| kubespray / kubeadm | Self-managed кластеры | Средний | Плюсы: контроль, гибкость. Минусы: требуется больше поддержки вручную. |

| Argo CD / Flux | GitOps, синхронизация состояния | Высокий | Плюсы: прозрачность, откат. Минусы: нужна дисциплина работы с Git. |

| Velero | Резервное копирование и восстановление | Средний | Плюсы: переносимость, поддержка томов. Минусы: финтюнинги под разные хранилища. |

Типичные ошибки и как их избежать

Опыт показывает, что большинство проблем при автоматизации возникают не из-за инструментов, а из-за неполной картины процессов и отсутствия тестов. Ниже — короткий список ошибок с рекомендациями.

- Автоматизировать всё сразу. Лучше двигаться шаг за шагом и проверять каждый этап.

- Игнорировать репетиции восстановления. Регулярно тестируйте бэкапы и playbook’и восстановления.

- Давать слишком широкие права. Принцип минимальных прав и автоматические проверки политик обязателен.

- Хранить секреты в репозитории. Используйте инструменты для секретов и интеграцию с CI без дампов в Git.

- Не документировать процессы. Документация и runbook’и должны быть частью автоматизации.

Избежать этих ошибок просто: назначьте владельцев процессов, сделайте шаги измеримыми и добавьте автоматические тесты и оповещения на критические события.

Заключение

Автоматизация управления кластерами Kubernetes перестаёт быть роскошью и становится базовой компетенцией команд, работающих с контейнерами. Правильно выстроенный стек инструментов и прозрачные процессы уменьшают человеческие ошибки, ускоряют доставку и повышают безопасность. Начните с малого: выберите модель provision’а, заведите GitOps и поставьте мониторинг, затем добавляйте остальные уровни автоматизации по плану.

Главное — подходить к автоматизации как к итеративному процессу. Постепенные улучшения дают результат быстро и безопасно. Вложенные усилия возвращаются кратно: меньше пожаров, больше предсказуемости и времени на развитие продукта.